今天聊聊网站卡密安全的那些「暗门」—— 有人觉得用小黄鸟抓包就能轻松破局,真的这么简单吗?

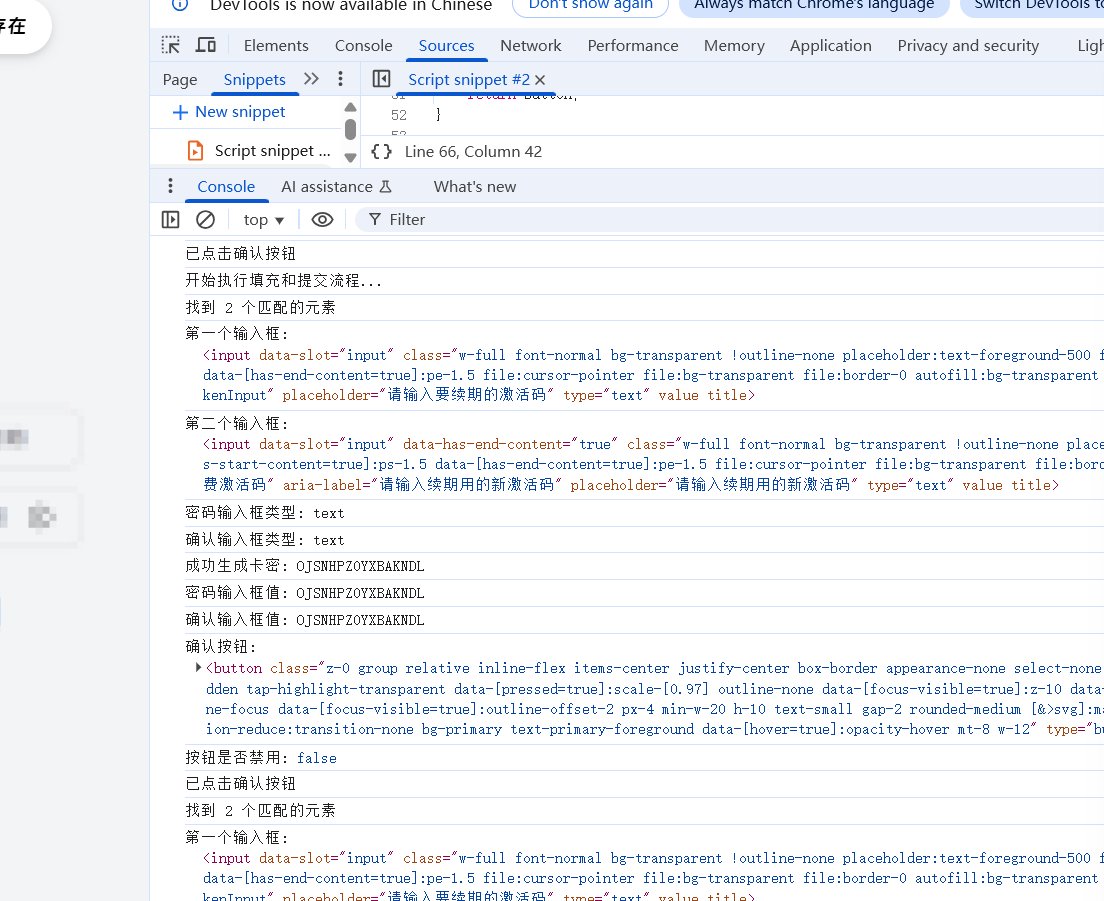

举个例子,假设卡密格式是 ASD_97687_486484_Bzhbsj,这类字符串往往有固定逻辑。一旦摸透编码规则(比如前缀 + 时间戳 + 随机数 + 后缀),交给 AI 写爆破算法就能批量生成候选码。核心逻辑很简单:只要文本框没做输入限制,脚本就能无限次提交尝试,直到撞库成功 —— 这就是为啥有些系统会被批量刷空卡密。

更隐蔽的漏洞藏在响应码里。比如系统返回成功状态是 vip:1 sign:1,失败则是 404。这时候用小黄鸟直接篡改响应数据,把失败状态改成成功,客户端就会误以为卡密激活成功 —— 相当于绕过服务器验证,直接「骗」前端显示登录状态。

安全这事儿,懂的人自有解法。每天一个小知识,带你看透互联网背后的技术逻辑!

------本页内容已结束,喜欢请分享------

感谢您的来访,获取更多精彩文章请收藏本站。